Как надежно защитить свой сервер от взлома через Remote SSH и избежать возможности удаленного входа от имени root? В этой статье вы найдете подробную инструкцию по шагам с примерами кода и настройками, которые необходимо выполнить, чтобы обеспечить максимальную безопасность своего сервера.

Доступ к управлению сервером по SSH – один из самых часто используемых и удобных способов удаленного управления. Однако, доступ root по SSH может представлять серьезную опасность для безопасности Вашего сервера. Каждый, кто имеет доступ к root, может вмешаться в управление сервером и изменить или удалисть какие-то важные данные.

К решению этой проблемы можно подойти различными способами, и один из них – запретить доступ root по SSH. Это не только более безопасно, но и позволяет управлять сервером более точно и безопасно. В этой статье мы расскажем как запретить доступ root по SSH.

Прежде всего, нужно убедиться, что Вы имеете доступ к машине через sudo пользователя, который имеет доступ к root. Это позволит Вам вернуться к root при необходимости. Но при этом убедитесь, что Вы используете sudo со своим именем пользователя, и отключите использование пароля для этой команды.

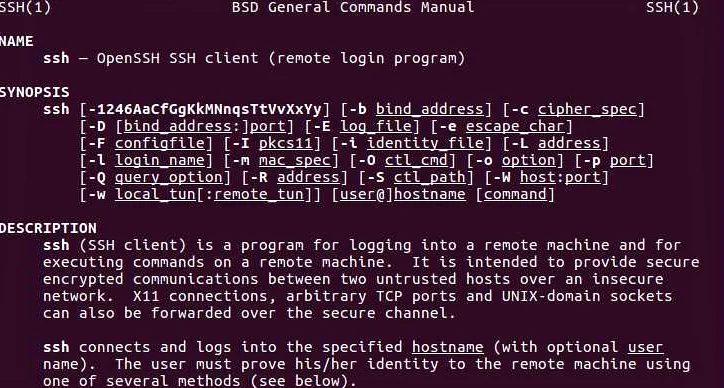

Что такое ssh

Secure Shell, или SSH, является криптографическим протоколом, позволяющим организовывать безопасное и зашифрованное соединение между двумя устройствами, например, компьютером и сервером.

SSH используется для удаленного доступа к компьютеру или серверу, включая работу с терминалом, пересылку файлов и т. д. В отличие от других протоколов, например, Telnet, SSH защищает передаваемые данные от перехвата и прослушивания.

SSH также позволяет настраивать сессии с помощью различных механизмов аутентификации и шифрования, включая использование паролей, ключей и сертификатов.

Для работы по SSH требуются клиент и сервер. Клиентское приложение может быть установлено на любом компьютере, а серверное приложение запускается на удаленном устройстве.

Видео по теме:

Почему стоит запретить доступ root

В первую очередь, запрещение доступа root улучшит безопасность вашего сервера. Root-пользователь имеет абсолютные права на системе, что означает, что он может выполнять любые действия без ограничений. Если злоумышленник получит доступ к учетной записи root, то он сможет причинить значительный вред вашему серверу, например, удалить или изменить важные файлы.

Кроме того, запрещение доступа root позволяет уменьшить риск ошибок администратора. Например, если администратор случайно удалит важный файл, то, если у него нет прав root, ошибка не приведет к катастрофическим последствиям для системы.

Также запрещение доступа root заставляет администратора действовать в соответствии с принципом наименьших привилегий. Это означает, что администратор будет использовать только те права, которые необходимы для выполнения задачи, минимизируя тем самым возможность ошибки и повышая безопасность системы.

Наконец, запрещение доступа root может помочь обеспечить соответствие стандартам безопасности, таким как PCI DSS (Стандарт для оплаты карточками в индустрии). Эти стандарты предписывают ограничить доступ root к системе для обеспечения безопасности ваших клиентских данных.

Создание нового пользователя

Для того чтобы создать нового пользователя на сервере, необходимо выполнить следующие действия:

- Залогиниться на сервере под учетной записью с правами root

- Открыть консоль и ввести команду adduser username, где username – имя нового пользователя

- Следовать инструкциям и задать пароль для нового пользователя

- Опционально можно добавить нового пользователя в группу sudo, для того, чтобы он имел права на выполнения команд от имени root

- Для того, чтобы проверить, что пользователь создан, можно ввести команду cat /etc/passwd | grep username, где username – имя нового пользователя

Теперь новый пользователь может зайти на сервер по ssh с помощью своей учетной записи и выполнять необходимые действия.

Вопрос-ответ:

Какова цель запрета доступа root?

Целью запрета доступа к учетной записи root является повышение безопасности сервера. Учетная запись root предоставляет абсолютный контроль над системой, и компрометация этой учетной записи может привести к серьезным последствиям.

Какие могут быть методы запрета доступа root?

Один из методов – это предоставление прав sudo для пользователей, которые нуждаются в административном доступе, но без прямого доступа к учетной записи root. Другой метод – это запрет доступа к учетной записи root по ssh, что является объектом данной инструкции.

Зачем нужна инструкция по запрету доступа root по ssh, если можно использовать sudo?

Инструкция по запрету доступа root по ssh является дополнительным уровнем безопасности, который может предотвратить потенциальные угрозы безопасности, связанные с доступом root.

Каковы основные шаги в инструкции по запрету доступа root по ssh?

Основными шагами являются создание новой учетной записи пользователя с правами sudo, изменение конфигурации sshd для запрета доступа root, проверка наличия правильных настроек и перезапуск службы sshd. Все шаги подробно описаны в статье.

Может ли запрет доступа root вызвать проблемы в работе сервера?

Запрет доступа root не должен вызвать проблемы в работе сервера, если добавленные пользователи имеют правильные права sudo. Важно убедиться, что все действия, которые ранее выполнялись от имени учетной записи root, теперь выполняются под правами sudo-пользователя.

Как проверить, что запрет доступа root работает правильно?

Вы можете попытаться войти в систему под учетной записью root через ssh. Если запрет работает правильно, вы получите ошибку, сообщающую, что доступ запрещен. Кроме того, вы можете проверить журналы системы, чтобы убедиться, что нет попыток входа в систему от учетной записи root.

Можно ли разрешить доступ root по ssh в случае необходимости?

Да, можно. Для этого необходимо изменить настройки sshd и выполнить перезапуск службы. Однако, в целях безопасности, рекомендуется разрешать доступ root только в исключительных случаях и только на короткое время.

Добавление новому пользователю прав администратора

Если вам необходимо дать новому пользователю права администратора на вашем сервере, необходимо выполнить следующие шаги:

-

- Залогиньтесь на сервере под учётной записью с правами администратора;

- Создайте нового пользователя с помощью команды useradd. Например:

useradd -m -s /bin/bash newuser

-

- Установите пароль для нового пользователя с помощью команды passwd:

passwd newuser

-

- Добавьте пользователя в группу администраторов с помощью команды usermod:

usermod -aG sudo newuser

-

- Проверьте наличие нового пользователя в группе администраторов с помощью команды groups:

groups newuser

- Теперь новый пользователь может выполнять команды от имени пользователя с правами администратора.

Обратите внимание, что в различных дистрибутивах Linux может быть разная группа администраторов. Вместо группы sudo некоторые дистрибутивы используют группу admin.

Будьте осторожны при назначении прав администратора новому пользователю, убедитесь, что вы доверяете ему достаточно, чтобы дать ему такие права.

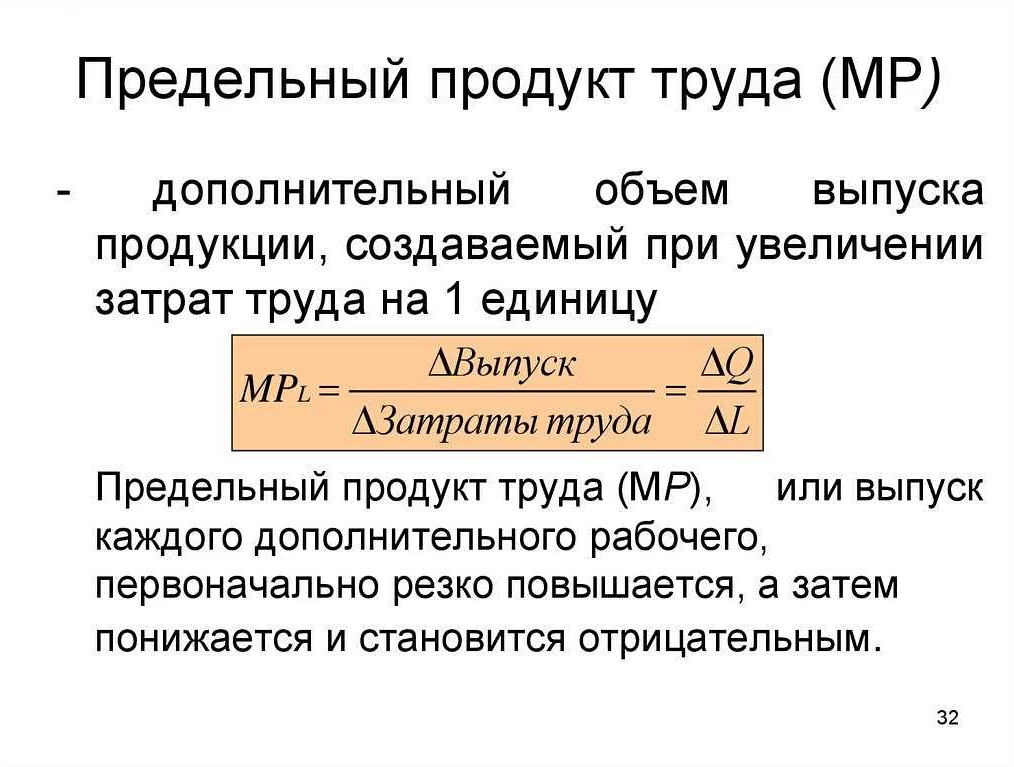

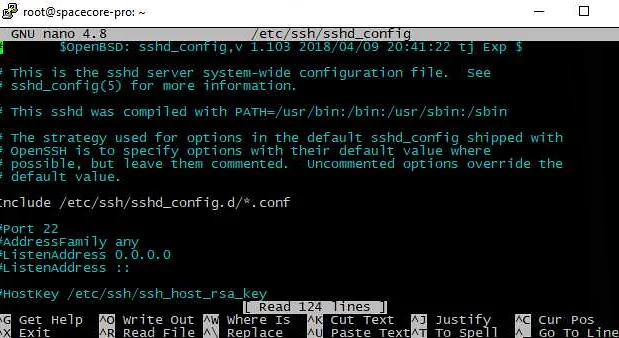

Редактирование файла конфигурации sshd

sshd – это демон, который запускается на сервере, чтобы поддерживать защищенное соединение с клиентами. Файл конфигурации sshd_config находится по адресу /etc/ssh/sshd_config и используется для настройки параметров sshd.

Для изменения настроек sshd необходимо отредактировать файл конфигурации. Вы можете использовать любой текстовый редактор для редактирования этого файла. Однако, перед редактированием рекомендуется создать резервную копию файла.

Необходимо иметь в виду, что неправильное редактирование файла конфигурации sshd_config может создать проблемы в работе sshd и привести к уязвимостям в безопасности. Поэтому важно осторожно редактировать этот файл.

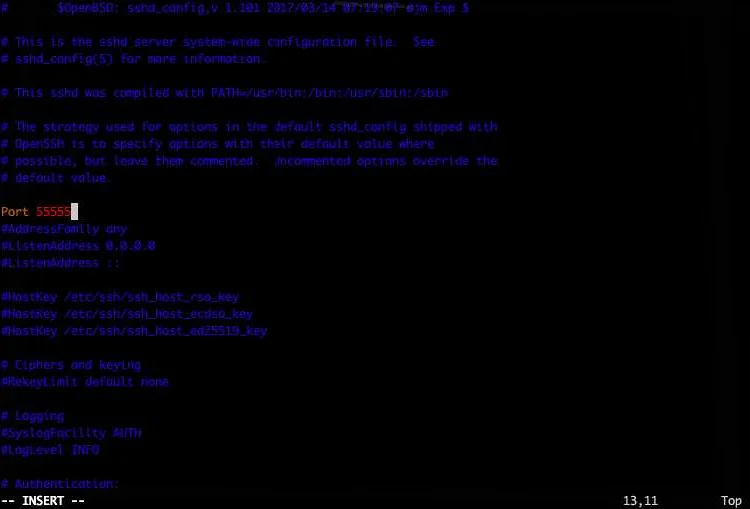

Наиболее часто используемые параметры sshd_config:

- PermitRootLogin – разрешить или запретить вход root на сервер по ssh

- PasswordAuthentication – разрешить или запретить аутентификацию по паролю

- Port – порт, на котором будет слушать sshd

После внесения изменений в файл конфигурации sshd_config изменения могут не пройти автоматически, и sshd должен быть перезапущен. Перезапуск sshd может быть выполнен с помощью следующих команд:

- sudo systemctl restart sshd (для систем с systemd)

- sudo service sshd restart (для дистрибутивов Linux, использующих init-скрипты)

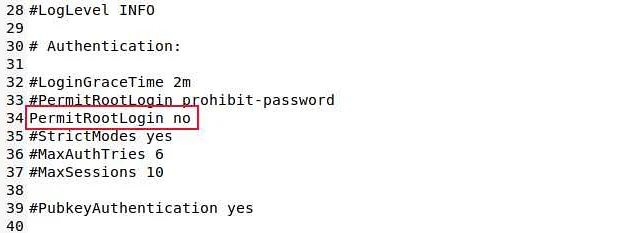

Отключение доступа root в файле конфигурации sshd

Для повышения безопасности сервера рекомендуется отключить доступ root по ssh. Для этого необходимо настроить файл конфигурации sshd.

Для начала необходимо открыть файл конфигурации sshd, который находится в директории /etc/ssh/sshd_config. Для этого можно использовать любой текстовый редактор.

Далее необходимо найти строку PermitRootLogin yes и изменить ее на PermitRootLogin no.

После этого необходимо сохранить изменения и перезапустить службу sshd командой service sshd restart.

Отключение доступа root по ssh повысит безопасность сервера, так как злоумышленник не сможет проникнуть на сервер под учетной записью root.

Сохранение и выход из файла конфигурации sshd

После внесения всех необходимых изменений в файл конфигурации sshd следует сохранить и выйти из файла. Для этого необходимо выполнить несколько простых шагов.

- Сохранение изменений. Для этого нажмите клавиши Ctrl и O.

- Выйти из файла. Для этого нажмите клавишу Ctrl и X.

После выполнения этих команд вы вернетесь на командную строку. Для того, чтобы изменения вступили в силу, следует перезапустить службу sshd. Для этого используйте команду service sshd restart. После этого новые настройки должны начать действовать.

Перезапуск sshd для применения изменений

После внесения изменений в конфигурационный файл sshd_config необходимо перезапустить службу sshd, чтобы изменения вступили в силу.

Для перезапуска службы sshd можно использовать одну из следующих команд в терминале:

- service sshd restart – команда для Linux-based систем;

- /etc/init.d/sshd restart – аналогичная команда для Linux-based систем;

- systemctl restart sshd.service – команда для современных версий Linux, которые используют systemd в качестве менеджера служб.

После выполнения команды перезапуска sshd необходимо проверить, работает ли служба корректно и доступ к серверу по ssh осуществляется без ошибок и проблем.

В случае возникновения проблем с доступом, необходимо проверить логи службы sshd, чтобы выявить возможные ошибки и причины их возникновения. Обычно логи доступны по пути /var/log/auth.log или /var/log/secure, в зависимости от дистрибутива Linux.

Проверка изменений

После внесения изменений в настройки SSH, необходимо проверить, что все работает корректно. Следующие шаги помогут вам выполнить проверку:

- Сначала перезагрузите SSH-сервер с помощью команды sudo service sshd restart.

- Попробуйте подключиться к серверу через SSH с помощью учетной записи root. Если все настроено правильно, подключение не должно быть разрешено. Вместо этого вы увидите сообщение об ошибке, говорящее о том, что вход с правами root запрещен.

- Проверьте, что вы можете успешно авторизоваться на сервере с другим пользователем. Попробуйте выполнить команду sudo -i, чтобы убедиться, что это работает.

Если все работает корректно и доступ для root пользователя действительно запрещен, то можно считать, что настройка прошла успешно.

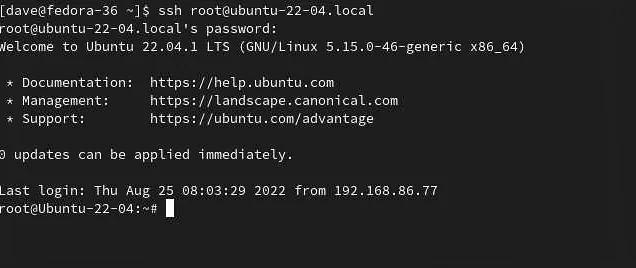

Как зайти на сервер без доступа root через ssh

Часто бывает так, что доступ root по ssh закрыт администратором сервера. В таком случае вход на сервер возможен только под другим пользователем, если он есть в списке доверенных.

Для того, чтобы зайти на сервер, необходимо выполнить следующие шаги:

- Создать нового пользователя на сервере через панель управления хостингом или командой adduser;

- Создать ssh-ключ на компьютере для нового пользователя;

- Отправить публичный ssh-ключ на сервер через команду ssh-copy-id user@server;

- Зайти на сервер через ssh под новым пользователем командой ssh user@server;

- При необходимости выполнять команды и работать с файлами на сервере.

Кроме того, возможно использование sudo для выполнения каких-либо команд под root-правами. Для этого необходимо добавить нового пользователя в группу sudo через команду usermod -aG sudo user и использовать команду sudo в начале нужной команды на сервере.

Важно помнить, что использование ssh-ключей безопаснее, чем ввод пароля при подключении по ssh. Поэтому рекомендуется использовать только ключи для подключения к серверу.