Разбор различий между протоколами LDAP и Active Directory (AD) от профессионалов IT-сферы. Узнайте, как работают эти сервисы, какие возможности предоставляют и как выбрать наиболее подходящее решение для вашего бизнеса.

LDAP (Lightweight Directory Access Protocol) и AD (Active Directory) являются двумя различными протоколами для управления и хранения данных. LDAP — это протокол для доступа к директориям, который используется для управления информацией об объектах, таких как пользователи, группы, компьютеры и многое другое. AD, с другой стороны, является директорией Microsoft, которая также использует LDAP.

Основное отличие между ними заключается в том, что LDAP — это протокол, который может использоваться для доступа к различным директориям, в то время как AD — это управляемая директория, построенная на основе технологий Microsoft, которая предоставляет доступ к широкому спектру объектов внутри среды Windows, таких как пользователи, группы, компьютеры и т.д.

LDAP может быть использован как протокол для доступа к другим директориям, таким как Sun One Directory Server, Novell eDirectory и OpenLDAP. AD, с другой стороны, используется только в среде Windows для управления различными объектами.

Таким образом, LDAP является более универсальным протоколом, который может быть использован для доступа к различным директориям, в то время как AD — это идеальный выбор для организаций, использующих среду Windows и ищущих систему управления объектами, которая может управляться централизованно и поэтому обеспечивает лучшую защищенность данных и более легкое управление системой.

Что такое LDAP?

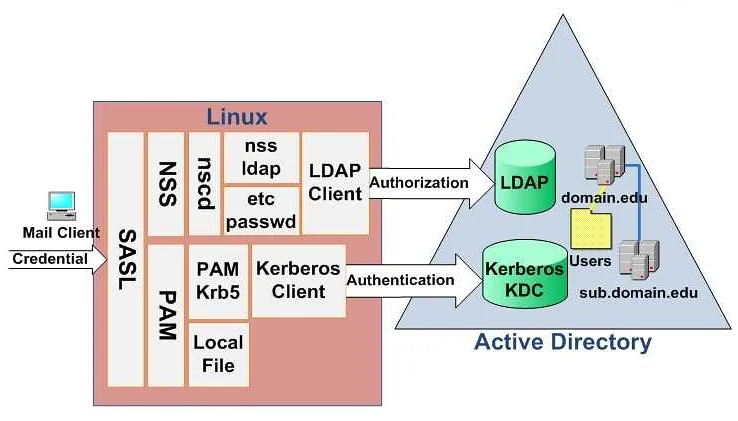

LDAP (Lightweight Directory Access Protocol) – это протокол, предназначенный для доступа к сервису каталогов. С помощью LDAP пользователи могут получить доступ к информации, хранящейся в различных источниках, таких как каталоги пользователей, адресные книги и т.д.

LDAP является одним из самых популярных протоколов для организации сервисов каталогов, таких как Active Directory (AD) и OpenLDAP. Он обеспечивает возможность различных операций, таких как поиск, создание, изменение и удаление записей, связанных с сервисом каталогов.

LDAP использует иерархическую структуру для хранения информации, что позволяет пользователям организовывать данные в эффективном порядке. Кроме того, LDAP обеспечивает поддержку различных протоколов, таких как TCP/IP, что позволяет пользователю работать с сервисом каталогов даже через интернет.

Основная цель LDAP – облегчить процесс доступа к информации для пользователей и приложений, что позволяет улучшить производительность работы организаций в целом.

Что такое AD?

Active Directory (AD) — это сервис каталога, разработанный корпорацией Microsoft, который предназначен для хранения информации об объектах в сети, например, пользователей, компьютеров и групп.

Он построен на технологии LDAP (Lightweight Directory Access Protocol), протоколе для доступа к сервисам каталога, что позволяет эффективно управлять ресурсами и обеспечивать доступность данных в любое время.

AD является централизованной системой управления сетями, которая позволяет настраивать и контролировать различные аспекты безопасности, такие как политики доступа и авторизации.

Он обладает богатым функционалом, включая возможность управления резервными копиями, множественными сайтами, многократными доменными деревьями и групповой политикой. AD также может быть интегрирован с другими приложениями и сервисами в среде Windows.

AD является важным элементом в сетях Windows и используется многими организациями для управления своей инфраструктурой и обеспечения безопасности своих данных.

Какие протоколы используют LDAP и AD?

LDAP (Lightweight Directory Access Protocol) использует два главных протокола для работы: TCP и UDP. TCP используется для предоставления надежной передачи данных между сервером LDAP и клиентом; UDP используется для передачи данных, у которых поиск не обязателен, и часто используется для передачи данных между сервером LDAP и другими серверами.

В LDAP также имеется несколько других протоколов, которые используются для расширения функциональности, таких как Secure Sockets Layer (SSL) и Transport Layer Security (TLS), которые используются для шифрования данных при передаче между сервером LDAP и клиентом.

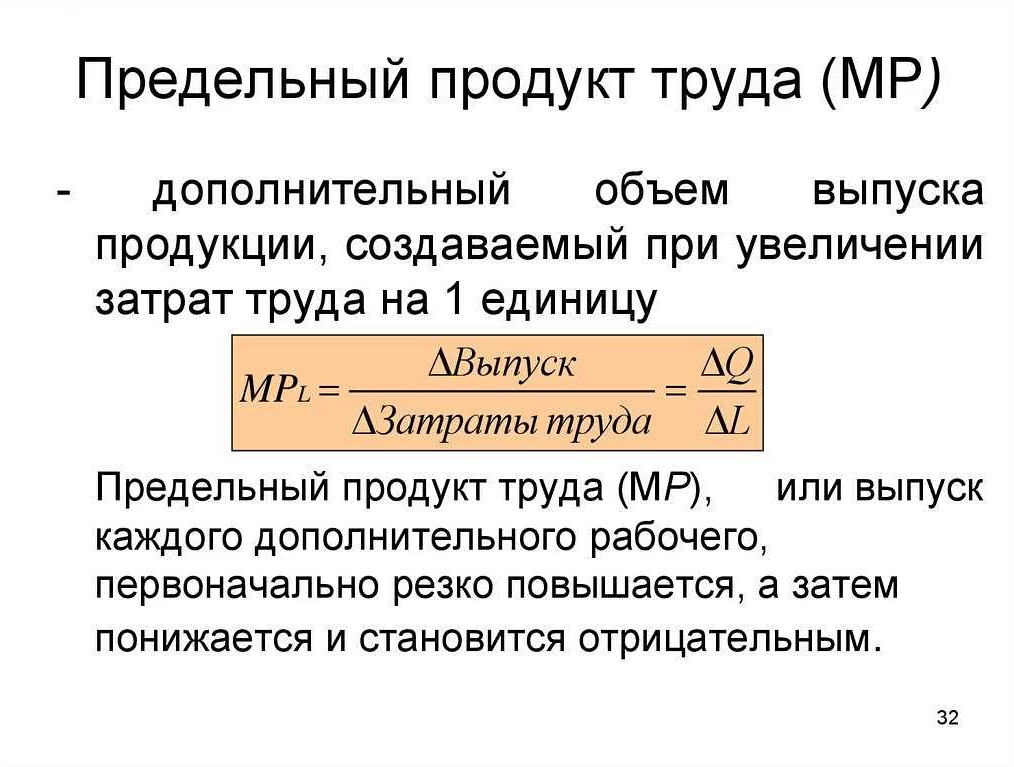

AD (Active Directory), в свою очередь, использует LDAP в качестве протокола доступа к базе данных. Кроме того, AD также использует Kerberos аутентификацию, которая позволяет клиентам использовать открытые ключи для проверки подлинности с сервером. Он также поддерживает протоколы DNS и DHCP, повышая удобство их использования.

AD может также использовать протоколы, связанные с LDAP, такие как SSL и TLS, чтобы защитить данные, передаваемые между клиентом и сервером. AD также поддерживает собственный протокол — Kerberos, который используется для аутентификации пользователей и предоставляет дополнительный уровень безопасности.

В целом, оба протокола — LDAP и AD — используют схожие протоколы для защиты данных, передаваемых между клиентом и сервером. Однако AD имеет более широкие возможности и удобства использования, поскольку он является комплексным решением для управления сетевыми службами и включает в себя LDAP в качестве одного из своих компонентов.

Что такое домен в AD и как он связан с LDAP?

Active Directory — это каталог службы директории, созданный Microsoft, который позволяет управлять пользователями, группами и ресурсами в сети Windows. Домен в AD — это логическая группа компьютеров, пользователей, групп и других объектов, которая имеет общую базу данных и правила безопасности.

LDAP (Lightweight Directory Access Protocol) — это открытый протокол, используемый для доступа к различным службам директории, включая Active Directory. Он позволяет клиенту выполнять запросы к серверу директории и получать информацию о пользователе, группе, компьютере и других объектах в службе директории.

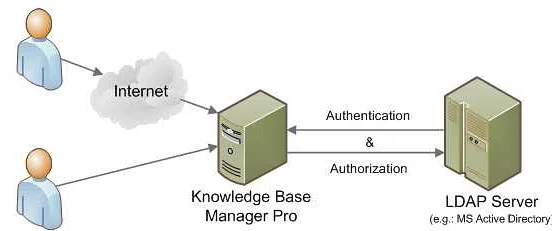

Домен в AD имеет связь с LDAP через процесс аутентификации и авторизации пользователя. Когда пользователь входит в систему, его учетная запись проверяется в AD, используя LDAP для доступа к базе данных Active Directory. LDAP также используется для поиска информации о пользователях, группах и других объектах в домене.

Домены в AD могут быть организованы в иерархическую структуру, называемую древом доменов. Каждый домен в древе доменов имеет свой уникальный идентификатор (DN) и базу данных с информацией о пользователях, группах и других объектах в домене. Все домены в древе доменов совместно используют общую базу данных Active Directory.

Таким образом, LDAP является протоколом доступа к Active Directory, а домены в AD — это логические группы объектов с общей базой данных, которые используют LDAP для поиска и аутентификации пользователей, групп и других объектов в сети Windows.

Какие клиенты могут использовать LDAP и AD?

LDAP и AD могут быть использованы различными клиентами для простой авторизации, управления ресурсами и аутентификации. В частности, корпоративные системы могут использовать LDAP и AD для создания единого каталога служб, который может быть доступен всем пользователям.

Клиенты, которые могут использовать LDAP и AD, включают web-серверы, базы данных и системы хранения файлов, а также различные приложения и утилиты. LDAP и AD могут обеспечивать единый вход для пользователей в компании, что упрощает управление ресурсами и повышает безопасность.

LDAP также может использоваться для авторизации веб-приложений, например, через прокси-сервер. AD, с другой стороны, может быть использован как основа для управления политиками и издательств в пределах целой корпорации.

Таким образом, клиенты, использующие LDAP и AD, могут упрощать процессы управления пользователями и ресурсами в компании, повышать безопасность и обеспечивать единый вход для пользователей в разных приложениях и системах.

Как работает аутентификация в LDAP и AD?

LDAP (Lightweight Directory Access Protocol) и AD (Active Directory) — это два разных протокола, которые используются для организации и управления каталогами пользователей, устройств и других ресурсов в компьютерных сетях. Однако, оба эти протокола имеют одну общую цель — аутентификацию пользователей для доступа к различным ресурсам в сети.

Аутентификация в LDAP основана на использовании имени пользователя и пароля, которые сохранены в централизованном каталоге LDAP сервера. Когда пользователь пытается получить доступ к какому-то ресурсу в сети, он должен представить свои учетные данные, и LDAP сервер проверит их правильность, основываясь на записях в каталоге LDAP.

В AD, аутентификация гораздо более сложная. AD является централизованной службой управления и контроля пользователей, устройств и приложений в сети. Аутентификация происходит по принципу «одного входа» (Single Sign-On), т.е. пользователь вводит свой логин и пароль только один раз, после этого он автоматически получает доступ к различным ресурсам в сети, таким как файловым серверам, электронной почте, базам данных и т.д.

Для эффективной работы AD необходимы следующие копоненты: Контроллеры домена, которые являются серверами, управляющими учетными записями пользователей, устройств и других ресурсов в сети; Домены, которые являются логическими группами объектов в сети; Инфраструктура AD, которая включает DNS-серверы, а также службы безопасности, каталоги и репликацию.

В итоге, можно сказать, что аутентификация в LDAP и AD выполняют одну и ту же функцию — авторизацию пользователей для доступа к ресурсам в компьютерных сетях. Однако, AD представляет собой более сложную и универсальную систему, которая используется в больших корпорациях и организациях.

Какие уровни доступа можно настроить в LDAP и AD?

LDAP и AD — это два самых распространенных протокола для управления и хранения информации о пользователях в сети. Оба протокола позволяют устанавливать различные уровни доступа к информации.

В LDAP можно настроить четыре уровня доступа:

- Анонимный — разрешает доступ к информации без предоставления учетных данных.

- Простой — требует учетных данных, но не проверяет их валидность.

- Простой с проверкой — требует учетных данных и проверяет их валидность.

- Доступ ограничен группой — настроенный доступ к информации только для заданной группы пользователей.

В AD также можно настроить четыре уровня доступа:

- Чтение — обеспечивает доступ только для просмотра информации.

- Запись — обеспечивает доступ для редактирования и добавления информации.

- Создание/Удаление — обеспечивает доступ к созданию и удалению записей.

- Полный контроль — обеспечивает полный доступ к информации и возможность управления учетными записями.

Какие уровни доступа будут использоваться, зависит от конкретных требований компании и настроек безопасности. Необходимо тщательно проанализировать потребности и риски, связанные с каждым уровнем доступа, прежде чем настраивать его.

Какие могут быть проблемы при использовании LDAP и AD?

1. Недостаточная защита данных. Обе технологии могут быть скомпрометированы в случае изменения пароля или иной информации данных. В этом случае злоумышленник может получить доступ к конфиденциальной информации, хранящейся в сети.

2. Сложности с настройкой и установкой. Общая сетевая среда из LDAP или AD может требовать сложной настройки и конфигурирования, что может занять много времени и потребовать опыта в администрировании.

3. Проблемы с масштабируемостью. В случае увеличения числа пользователей и устройств, использующих сеть, может стать сложно держать под контролем все новые устройства и вносить соответствующие изменения в существующую сеть.

4. Реализация функций безопасности. Необходимо уделить достаточное внимание выработке политик безопасности, корректной настройке аудита событий и обновлениям систем безопасности, чтобы избежать потенциальных угроз.

5. Сложность управления. В случае ошибки в настройке сетевой инфраструктуры, ее управление и поддержание могут стать трудоемкими процессами, которые расходуют много времени и ресурсов.

В целом, для успешной работы с LDAP и AD необходимо иметь хорошее знание данных технологий, возможных проблем и внедрять их на основе наилучших практик, чтобы избежать потенциальных рисков и обеспечить безопасность данных.

Как выбрать между LDAP и AD для вашей компании?

LDAP (Lightweight Directory Access Protocol) и AD (Active Directory) – две из самых популярных технологий, используемых в компаниях для управления справочниками и аутентификации пользователей. Какую из них выбрать для вашей компании?

Если вы используете решения от Microsoft, то скорее всего выбор падет на AD. AD работает только на Windows-серверах и позволяет аутентифицировать пользователей, устанавливать для них права доступа к ресурсам и многое другое. Она имеет множество дополнительных функций, таких как резервное копирование, восстановление данных и многое другое.

Однако, если вы используете компьютеры Mac или Linux, LDAP может быть предпочтительнее. LDAP более гибкая технология и может работать на различных платформах, включая Windows. Она не имеет такого многообразия дополнительных функций, как AD, но она позволяет быстро и легко управлять пользователями и группами.

Кроме того, LDAP – это более открытый и расширяемый протокол, поэтому его можно использовать для интеграции с другими приложениями и сервисами.

Таким образом, выбор между LDAP и AD зависит от ряда факторов, таких как используемые ОС, требования к безопасности и функциональности. Необходимо проанализировать потребности компании и выбрать подходящее решение.

Вопрос-ответ:

Что такое LDAP?

LDAP (Lightweight Directory Access Protocol) — это протокол, используемый для доступа к каталогам (например, информации об учетных записях пользователей) на серверах. Он обычно используется в корпоративных средах для управления пользователями и ресурсами.

Что такое AD?

AD (Active Directory) — это служба каталогов и аутентификации, разработанная компанией Microsoft. Она позволяет управлять объектами в доменной среде, такими как пользователи, компьютеры и группы, и удобно интегрируется с другими продуктами Microsoft.

Как связаны LDAP и AD?

AD является реализацией службы каталогов на основе LDAP. Это означает, что AD может использоваться как LDAP-совместимый сервер, и клиенты могут использовать стандартный протокол LDAP для доступа к информации в AD.

В чем основные отличия между LDAP и AD?

LDAP — это протокол доступа к каталогам, в то время как AD — это конкретная реализация службы каталогов, основанная на LDAP. AD также включает дополнительные функции, такие как аутентификация и авторизация, и хранилище объектов AD может быть распределенным по нескольким серверам.

Можно ли использовать LDAP вместо AD?

Да, в некоторых случаях (например, в небольших организациях) можно использовать LDAP вместо AD. Однако, AD предоставляет дополнительные функции и интегрируется лучше с другими продуктами Microsoft, такими как Exchange и SharePoint.

Какие преимущества AD перед LDAP?

AD имеет ряд преимуществ перед простым LDAP, такими как удобство управления пользователями и ресурсами в доменной среде, встроенная поддержка аутентификации и авторизации, а также интеграция с другими продуктами Microsoft.

Как выбрать между LDAP и AD?

Выбор между LDAP и AD зависит от конкретных потребностей организации. Если необходима только простая служба каталогов, то можно использовать простой LDAP-сервер. Если же необходима дополнительная функциональность, такая как аутентификация и авторизация, управление ресурсами и интеграция с другими продуктами Microsoft, то лучше выбрать AD.

Какие альтернативы существуют для LDAP и AD?

LDAP (Lightweight Directory Access Protocol) и AD (Active Directory) — это два распространенных протокола для управления директориями в корпоративных сетях. Однако существуют и другие альтернативы, которые могут быть полезны в некоторых ситуациях.

Одним из примеров может быть Kerberos, который позволяет пользователям аутентифицироваться на сервере без необходимости хранить какую-либо дополнительную информацию о пользователе. В качестве хранилища пользовательских учетных записей kerberos использует базу данных, которая может храниться локально на сервере.

Еще одним примером можно назвать OpenLDAP. Он является бесплатным и доступным на разных ОС, включая Windows, Linux и Mac OS X. OpenLDAP позволяет создавать службы каталогов, которые могут быть использованы как для хранения информации о пользователях, так и для некоторых других задач, таких как хранение информации о хостах, сертификатах и т.п.

Наконец, стоит упомянуть FreeIPA. Это открытая система управления идентификацией, которая включает в себя LDAP-сервер, Kerberos-службу и другие компоненты, связанные с управлением идентификацией. FreeIPA доступна для большинства известных дистрибутивов Linux, включая Fedora, CentOS и Red Hat Enterprise Linux.